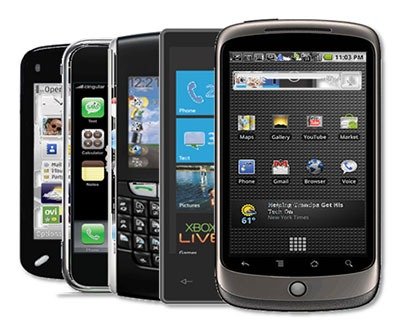

A rövid hatótávolságú vezeték nélküli kommunikációra (Near Field Communication – NFC) képes okostelefonok (NFC-képes okostelefonok) megváltoztatják a gondolkodásmódunkat beléptetés kapcsán. Harm Radstaak, a HID Global EMEA ügyvezető igazgatója úgy véli, a „Hozd magaddal a telefonod” (Bring Your Own Device, BYOD), irányvonal fogja meghatározni az elkövetkező időszakot a beléptetés és a munkaidő-nyilvántartás területén.

A „Kérjük, kapcsolja ki a mobiltelefonját” szemlélet beleivódott mindannyiunk napi gyakorlatába, és elkísér bennünket, bárhol is vagyunk. Azonban hamarosan a „Hozd magaddal a telefonod” (Bring Your Own Device, BYOD) válik napi gyakorlattá a munkahelyeken, így az NFC-képes okostelefonok új korszakot nyitnak a megbízható azonosítás területén, és a fizikai beléptetés kényelmes, biztonságos és vonzó megoldásai lesznek, sőt már lettek is.

Mit is lehet az NFC-s okostelefonnal kezdeni a munkahelyen?

Számos vállalat számára már régóta aggodalomra adnak okot a biztonsággal kapcsolatos kérdések az alkalmazottak megfelelő azonosítása terén, ha az személyazonosító igazolványokkal történik a cég területén vagy a különféle vállalati funkciók esetén. Ez a kockázat csökken, ha a munkavállalók a vállalati környezetben saját okostelefonjaikat használják, mint digitális kulcsot. A személyzet sokkal nagyobb valószínűséggel felejti otthon vagy veszíti el a kártyáját, igazolványát, mint a mobiltelefonját.

Az NFC-s rendszer alapja lényegében hasonló, mint a meglévő kártya-alapú beléptetőrendszerek elvei, ebben az esetben a kártya helyett a telefon hordozza a megfelelő adatokat. Áthaladáskor a hitelesítéshez a meglévő beléptetőrendszer számára szükséges azonosító adatokat a telefon közli az olvasóval.

Harm Radstaak, a HID Global EMEA ügyvezető igazgatója

Valószínűleg a vállalkozás számára a fizikai beléptetés az elsődleges felhasználási módja az NFC-s okostelefonoknak, azonban a technológia alkalmas arra, hogy számos, a cég számára fontos kapcsolódó szolgáltatást is elvégezzen. Ezek közül a legfontosabb a munkaidőnyilvántartó-rendszer, de használhatók még cafeteria céljaira a vállat büfében vagy automatáknál. De fontos alkalmazási lehetőség még például az egyszer használatos jelszavak területe is, így ezzel tud az alkalmazott belépni az asztali számítógépébe vagy a céges hálózatba. Nyilvánvalóan fontosak a kényelmi szempontok is, mert ez biztonságos és felhasználóbarát technológia, amely közelebb hozza egymáshoz a munkavállalói magatartást a munkavállalói kultúrával az üzleti világban.

A rugalmasság nem veszélyezteti a biztonságot

Annak érdekében, hogy minél több vállalat használja beléptetésre az okostelefonkat, szükség van olyan rendszerre, amely lehetővé teszi, hogy a rugalmas mobil hozzáférés mellett a biztonság ne kerüljön veszélybe. Az okostelefonra szükséges egy biztonságos kisalkalmazást telepíteni, hogy igény szerint biztosítsa az NFC-képes eszközök és a munkahelyi környezet közötti tranzakciókat. A kisalkalmazás feladata, hogy eljutassa a megfelelő digitális kulcsokat az egyes telefonokra és olvasóberendezésekre. Tegye mindezt maximális adatbiztonság mellett, és összehangolva a hagyományos azonosítási eszközökkel.

A végső cél a fizikai és logikai beléptetés összehangolása a mobil eszközökkel és a már meglévő berendezésekkel. Szem előtt tartva a biztonságot és növelve a kényelmet, összehangolva a felhőalapú adattárolással, ügyintézéssel. Így azután a cégek megszüntethetik a hagyományos műanyag kártyás rendszereiket biztonságosabbá téve és leegyszerűsítve a beléptetést.

Kihívás és lehetőség

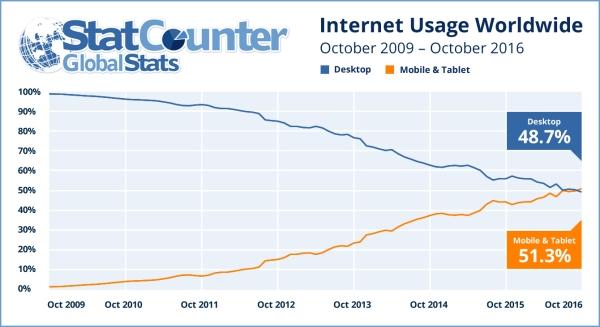

Piaci szempontból, NFC-képes fizikai beléptetés egyszerre jelent kihívást és lehetőséget. A széles körű piaci elterjedés érdekében az olyan NFC-képes telefonkészülékek szükségesek, amelyek a ma leginkább elterjed négy operációs rendszerrel működnek: iOS, Android, Windows, és a RIM. Ezzel a telefonhálózatok üzemeltetői részévé válnak a beléptetési és a különféle fizetési rendszereknek. A feladat összetettségének és sokféleségének köszönhetően nagy vállalkozás lesz a fejlesztés. A fejlesztésben fontos feladat még annak kidolgozása, hogy az akkumulátor lemerülése esetén ne vesszenek el adatok, ne felejtse el a készülék a következő lépéseket.

Forrás: info4security.com

Near Field Communication (NFC) Az NFC rövid hatótávolságú vezeték nélküli kommunikációs technológiai szabvány, amely akár 10 centiméteres távolságban is lehetővé teszi az adatcserét az eszközök között. A szabvány számos területen alkalmazható, így például beléptetésre, jegyvásárlásra, fizetésre, internetes tartalmak elérésére, valamint a tömegközlekedésben is használható.

English

How NFC smartphones will revolutionise access control and the workplace By Harm Radstaak NFC-enabled smartphones are changing the way we think about access control. The Bring Your Own Device trend is driving this, believes Harm Radstaak. The use of a mobile phone is ingrained into our everyday routine and they accompany us wherever we go. As Bring-Your-Own-Device (BYOD) becomes corporate commonplace, NFC enabled smartphones are further ushering in a new era for managing trusted identities in the enterprise environment – and physical access control is one of the most convenient, secure and attractive capabilities facilitated by developments in the field.

What could an NFC-smartphone in the workplace do?

For many organisations, the security issues associated with multiple employed ID cards – be these for different sites, buildings or corporate functions – has long been a concern. For employees in an enterprise mobile access environment – where their own smartphones can be used as a digital key – the risk of a breach is reduced. Staff are far more likely to forget or misplace their badge or ID card than their mobile phone, which also happens to carry their ID credentials. NFC ‘digital keys’ essentially replicate the existing card-based access control principles and model via an embedded credential in the handset. The NFC enabled phone communicates identity information to the recipient access-control card reader, which passes the identity to the existing access control system for authentication, and then opens the door.

While physical access control is likely to be the primary use for NFC in the enterprise, the technology lends itself to a number of associated services that can easily be integrated into corporate NFC programmes. For instance, employees can use their smartphones to swipe in for time and attendance purposes, for cashless vending in the corporate cafeteria or even in conjunction with One Time Passwords (OTP) soft tokens that enable a user to log in to their desktop PC.This obvious convenience factor, that sees a secure, user-friendly technology fall into step with employee behaviour and culture, is helping fuel demand in the business world.

Flexibility that doesn’t compromise on security

In order to make the most of this pioneering development in access control, the enterprise needs to employ a system that can allow it to capitalise on the flexibility of mobile access, while also ensuring security is not compromised. From a technical standpoint, in order to secure transactions between NFC-enabled devices in the work environment, the smartphone requires a secure applet to hold the digital keys, an app for the user to interact with, and the actual digital keys assigned to the individual phone. This needs to be met with the accompanying reader hardware in order to recognise the information that the phone is communicating and, most importantly, a trusted identity platform that can manage, deliver, and authorise mobile credentials. This ecosystem creates a managed boundary so that corporate-issued or BYOD devices and their transactions in the enterprise can be trusted, providing a secure communications channel for transferring information between NFC-enabled phones and the other secure media and devices at play in the work environment.

Ultimately, the convergence of physical and logical access control on mobile devices is helping organisations to stay secure in a rapidly changing world, while the employee experience becomes both more fluid and easier. Moreover, with the convenience of over-the-air or cloud-based provisioning, this ecosystem means that the enterprise can provision and de-provision digital keys to the smartphone in question as and when it needs to. In doing so, enterprises can eliminate the ‘traditional’ risk of plastic card copying and simplify the process of issuing temporary credentials, modifying or cancelling them.

From a market perspective, NFC-enabled physical access control represents both a challenge and an opportunity as two sides of the same coin. In order to facilitate wide market adoption, universal NFC-enabled handsets that support the four primary operating systems: iOS, Android, Windows, and RIM, will be required. Network operators will intrinsically become part of the access control equation and, ultimately, the provisioning process. However, given the complexity and diversity of the mobile landscape is itself, all development work will be a big undertaking. Additionally, recent pilots in the field with Netflix and Good Technology, highlight that solutions that do not excessively drain battery, that are available even when the battery is dead, and that don’t interrupt other tasks, are also valuable next steps to be taken.

Harm Radstaak is managing director for EMEA, HID Global.

Source: info4security.com