Jelszóadatbázisok

Ezek általában egyszerű szöveges fájlok, amelyek a leggyakrabban használt jelszavakat tartalmazzák. Így, ha valaki olyan jelszavat használ, mint például az „1234” vagy „asdf” akkor elég gyorsan megtalálható a jelszava ezzel a módszerrel.

Jelszógenerátorok

Léteznek olyan jelszógenerátor, amelyek a támadott személy jelszavát találja ki megadott paraméterek alapján. Az ilyen rendszer például úgy működhet, hogy megadjuk a célszemély és hozzátartozói születésnapját, családtagok és háziállatok neveit valamint a hobbijával kapcsolatos szavakat. Ezután a generátor ezek kombinációt hozza létre, amelyek közül egy nagy eséllyel lesz a tulajdonos jelszava.

Brute force

Magát az eljárást a legkevésbé kifinomult eljárásnak lehet nevezni, mivel minden lehetséges jelszót kipróbál, ezért ez a leglassabb eljárás, így azután a leghatásosabb is.

A brute force (magyarul nyers erő) az az eljárás, amely esetén az összes lehetséges jelszót kipróbálják a titkosítás kulcsának megtalálása érdekében. A titkosítást végző rendszert ismerve az összes lehetséges kulcsot kipróbálja az eljárás, így előbb-utóbb megtalálja a helyes jelszót. Mivel a számítási igény nagyon nagy lehet, ezért a brute force módszer eredményességét a rendelkezésre álló idő és az alkalmazott hardver számítási sebessége határozza meg. Az eredményes működéshez nagy kapacitású hardverre van szükség. A nagy gépigény miatt alkalmaznak nem csak bérelt szerverfarmokat, de videókártyákat is, mivel ezek a hardverelemek 500 vagy akár 3000 magot is tartalmazhatnak, szemben a személyi számítógépek 2 magjával vagy a korszerű szerverek 12 magjával. A történelem folyamán arra is volt már példa, hogy kifejezetten titkosító algoritmushoz fejlesztettek ki egy brute force célhardvert.

DES megfejtésére készített brute force célhardver

A kipróbált jelszavak száma függ a karakterek számától és attól, hány különböző karaktert alkalmazunk, így világos, hogy egy hosszú, speciális karaktereket is tartalmazó jelszó kitalálása nagyságrendekkel tovább tart, mint egy rövidebb, egyszerűbb jelszó megtalálása.

Védekezni az eljárás ellen úgy lehet a legjobban, ha olyan jelszavat választunk, amely kellően hosszú és a karakterek széles skáláját alkalmazza. Így könnyen találhatunk olyan jelszavat, amely esetén egy brute force évekig vagy akár milliárd évekig tartana.

Backtrack

Ezen linux disztribúció kifejezetten a számítógépek és számítógépes hálózatok biztonsági szintjének felmérésére jött létre. A backtrack ugyan alkalmas jelszavak visszafejtésére is, azonban eredeti célja, hogy az általa feltárt hiányosságokat a rendszerek tulajdonosai pótolni tudják. A legtöbben Wifi hálózatok jelszavának megfejtésére használják, de ugyanúgy alkalmazható akár SQL-adatbázisok jelszavának megtalálására is. Más sérülékenységet vizsgáló rendszerekkel összevetve a backtrack kicsit nagyobb fokú jártasságot vár a felhasználótól, nem úgy működik, hogy megnyomok egy gombot és megcsinál mindent automatikusan. Itt parancsokat kell kiadni, amelyeket sorban végrehajt a rendszer. [1]

A backtrack jelszóadatbázissal rendelkezik, amely a gyakran alkalmazott és a korábban felderített jelszavakat tartalmazza. Ez szöveges txt fájlformátumban található meg a /pentest/password mappában, mérete: 35 Gb. Így azután könnyű elképzelni, mennyi különböző jelszóval rendelkezik, ezeket mind végig próbálja egy jelszófeltörési kísérlet során.

Backtrack tapasztalatok

A program használata során gyűjtött tapasztalatok alapján levonható következtetések a megfelelő jelszó kiválasztása terén:

- Nem szabad „123456” típusú jelszavakat megadni, hiszen azokat egyszerű találgatással vagy egyszerű szoftvert alkalmazva pillanatok alatt megfejthetők.

- A valóban hatékony jelszavak így néznek ki: „SG4zvci8n3R4yZngNcqTqV”. A jelszó hosszának növelésénél minden egyes hozzáadott karakterrel nagyságrendekkel növeljük a jelszó biztonságosságát.

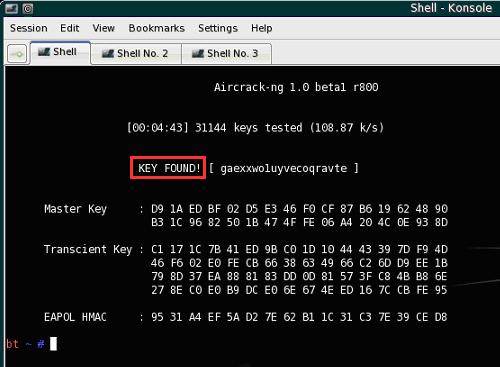

Az ábra mutatja, hogy a hosszabb, véletlenszerűnek tűnő jelszavakat is vissza lehet fejteni. A képen a „key found!” sorban látható a backtrack által 5 perc alatt megtalált jelszó.

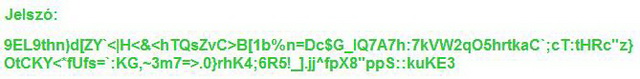

A legerősebb jelszó tartalmaz írásjeleket, így sokkal több állapotot vehet fel egyetlen karakter is. Az így előállított, megfelelő hosszúsággal rendelkező jelszó a következőképpen néz ki:

TrueCrypt

A TrueCrypt adattitkosítást végző program. Elérhető OS.X, Linux és Windows operációs rendszerekre is, így az elkészített titkosított fájlok bárhonnan elérhetők. Legnagyobb előnye, hogy nincs rajta kiskapu, amellyel ismerőseink, a hackerek vagy valamely nemzetbiztonság beleláthatna a védett tartalmakba.

A programmal lemez képfájlokat hozhatunk létre, amelyeket csatolva az operációs rendszerhez egy virtuális meghajtót kapunk. Titkosíthatunk vele továbbá meglévő partíciókat, meghajtókat vagy egész operációs rendszert is. A titkosított terület beállítható úgy, hogy az rejtve legyen, így, ha kényszerítenek bennünket a jelszó megadására, akkor hamis jelszót beírva bizalmasnak látszó fájljainkhoz jutunk, a titkosított rész pedig üres lemezterületként látszik. [2]

A virtuális meghajtó csatolásához szükség van egy jelszóra vagy egy kulcsfájlra, esetleg mind a kettőre. Addig, ameddig nem azonosítottuk magunkat, addig nem láthatjuk a fájlok tartalmát, de még a titkosított fájlok neveit és a könyvtárszerkezetüket sem. [3]

A TrueCrypt program a nagyszámú hiteles visszajelzések alapján hibák nélkül, stabilan működik, így alkalmazása minden magánember számára ajánlott.

Felhasznált irodalom

- [1] Shakeel Ali, Tedi Heriyanto: BackTrack 4: Assuring Security by Penetration Testing, April 2011 ISBN 978-1-849513-94-4 P.191

- [2] FRAUNHOFER VERLAGSIT Technical Reports on the security of cloud storage services 03/2012 ISBN 978-3-8396-0391-8 P.44

- [3] OTTAWA PC News 2007 June, volume 24, Number 6. ISBN-10 0-596-52720-9 P.5

Őszi Arnold

Óbudai Egyetem Bánki Donát Gépész és Biztonságtechnikai Mérnöki Kar

oszi.arnold@bgk.uni-obuda.hu

Kapcsolódó írásunk

Személyes adatok korszerű informatikai védelmének elmélete