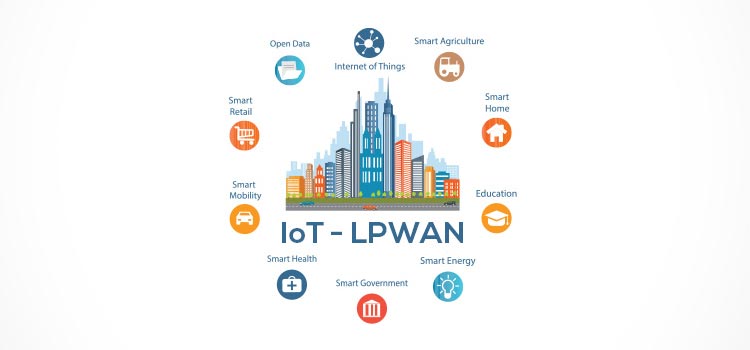

Az idei év elején a HID Global az Assa Abloy leányválalata előrevetítette, hogy 2018-ban ” A felhő hitelesítés és a jogosultság kezelése tovább integrálja a mobil eszközöket, tokeneket, kártyákat és gépi-gépi végpontokat”, és hogy “A több ezer eszközhöz tartozó digitális tanúsítványok kézbesítése és kezelése a tárgyak internetén ezekre a megbízható felhő szolgáltatásokra fognak támaszkodni. “

„A csatlakoztatott eszközök és környezet számának növekedése ráirányítja a figyelmet a tárgyak internetének biztonsági kérdéseire “, hozzátéve: “A digitális tanúsítványok alapvető elemei lesznek az IoT-be vetett bizalom fokozásának, egyedi digitális azonosítók kiadásával irodagépekre, telefonokra, videokamerákra és épületautomatizálási rendszerekre, valamint szélesebb körben a vezető nélküli autókra és orvosi eszközökre.”

Gutman, az izraeli haditengerészet, a C4i alkalmazásokra, tengerészeti hírszerzésre valamint biometrikus biztonsági rendszerekre specializálódott őrnagya a Biometric Update számára úgy vélekedett, hogy: “A biometrikus beléptetés viszonylag fejlett biztonsági rendszer, amely biztonságosabbnak tekinthető, mint a hagyományos hozzáférés-vezérlési rendszerek, mivel az alkalmazottnak valamilyen tulajdonságára támaszkodik, és nem csak egy kártyára, amit csupán fizikailag birtokol.” , “Mivel ez a technológia egy központosított adatbázist, kifinomult eszközöket és eszközök közötti összeköttetést igényel, ugyancsak védtelen a hackeléssel, a manipulációval és a szolgáltatás megszakadásával szemben.“

A központi adatbázis mellett szóló érvek ellenére, Gutman szerint “Ez egy nagy vita Izraelben. A kormány központi biometrikus adatbázist szeretne, az adatvédelmi szakemberek pedig azt állítják, hogy a kormány a kevésbé tökéletes biztonsági megoldásairól ismert, és hogy ez az adatbázis végül rossz kezekbe kerül. Ami a vállalkozásokat illeti, a megőrzés nagyrészt a GDPR hatálya alá esik – ami elismerten világszabvány a magánszféra védelmére. Az ilyen információk megőrzését biztosító vállalatoknak ragaszkodniuk kell a szigorú biztonsági és jelentési szabályokhoz, ezért keményebben kell biztosítani ezeket az információkat. A kormányok, amennyire tudom, nem kötelesek betartani ezeket, ezért “megengedik” az adatok kevésbé biztonságos kezelését, és tartózkodhatnak az adatszegés bejelentésétől.”

Mind a központosított, mind a decentralizált adatbázisoknak megvannak a maga előnyei és hátrányai, amelyek nagyrészt a költségen, képzésen és egyszerű használaton alapulnak. Hogy a kormányok vagy a vállalkozások többsége lép tovább, az a későbbiekben derül ki.

Mindazonáltal, függetlenül attól, hogy központosított vagy decentralizált, adatbázisokról beszélünk, mindkettő rendelkezik hozzáférési biztonsági résekkel nyilatkozta Gutman:

- „Mi lenne, ha a nemzetállam több millió, a táphálózathoz csatlakoztatott intelligens eszközt tetszés szerint kapcsolna ki- és be?”

- Másrészt “Az internetes eszközöket, például a szennyvíz- és vízáramlás-érzékelőket és a működtető eszközöket támadva az elkövetők jelentős károkat okozhatnak anélkül, hogy erős IT vagy OT hálózatokat kellene áthatolniuk.”

- .Az “okos város” projektek kapcsán is lehetnek gondok. Ha a közlekedési lámpákat, a forgalomfigyelő kamerákat és a parkolásérzékelőket kikapcsolják, vagy manipulálják, az nagymértékben befolyásolhatja a városok lakóinak napi életét. “

Forrás: biometric update

Végül a három legrosszabb forgatókönyv, amelyeket elképzelhetünk a biometriában

- a szolgáltatás megzavarása,

- a bennfentes manipuláció és

- a biometrikus adatok „eltulajdonítása”

A szolgáltatás zavarása, blokkolása.

Ha a hackerek átvehetik az irányítást az ujj / arc / tenyér-olvasók fölött, és megzavarhatják működésüket, zárolhatják, vagy megsemmisíthetik a firmware-t, működésképtelenséget okozva a létesítmény beléptetésében” – mondta, Gutman és megjegyezte, hogy ” Ez történhet kifejezetten az ilyen eszközöket célzó hackertámadás nélkül is. Sok csatlakoztatott eszközt azonosíthatnak és fertőzhetnek a botnetek, majd használják őket, hogy részt vegyenek akár a szolgáltatásmegtagadási támadásokban, vagy olyan tevékenységekben, amelyek a készülék számítási teljesítményének nagy részét lekötik, és akadályozzák a kommunikációt más eszközökhöz vagy a felhőhöz. Az agresszívabb típusú rosszindulatú programok egyszerűen bekapcsolják az eszközt egy végtelen újraindítási hurokba, ami nem működik. “

A bennfentes manipuláció

“Egy bennfentes, mint például egy informatikai rendszergazda behatolhat a biometrikus adatbázisba, törölheti a munkavállalók bejegyzését, vagy a szervezethez nem tartozó, a bennfentesekkel együttműködő egyéneket adhat hozzá”.

Biometrikus adatlopás

Ez akkor fordulhat elő elő, ha az adatokat nem megfelelően rögzítik helyileg, vagy a felhőben. Rámutatott, hogy “A biometrikus azonosítás számos helyen elfogadott, ez mint a személyes azonosítási információ formája nagyon nyereséges lehet a Sötét Hálózaton „kereskedők” számára, hasonlóan ma a hitelkártyaadatokhoz történő hozzáférések esetében.”

“A felhővel összekapcsolt internetes alkalmazásoknál a felügyelet… döntő fontosságú”, hangsúlyozva, hogy” a tipikus alkalmazásnak tucatnyi különféle alacsony biztonsági fokú eszköze van, amelyek mindegyike összekapcsolódik a felhővel. A felhőhöz való minden kapcsolat sebezhető.”

(A SecuriThings egy felhasználó és entitás – viselkedés – elemzés – megoldás szolgáltatója a tárgyak internetének. Megfigyeli a felhasználókat és az IoT eszközöket. Olyan gépi tanulással kapcsolatos biztonsági algoritmusokat használ, melyeket a tárgyak internetéhez igazítottak a fenyegetések azonosítására és enyhítésére.)

Forrás: biometricupdate.com

Fordította, szerkesztette: Ecsedi Ákos

Kapcsolódó cikkek: